视频

下列最新的技术表明,从滑板、卡车到医疗设备和步枪,几乎每一个“物”都存在着被黑客攻击的风险。

音乐人有格莱美奖,演员有艾美奖,运动员有 ESPYS 奖,那么黑客呢?黑客有黑帽子奖。每年都有几天的时间,超过10000 名网络安全专家齐聚拉斯维加斯,对最新发现的网络漏洞、设备漏洞以及对过去、当前和未来发生的网络攻击事件展开讨论。尽管这些活动一般都会把焦点放在如何控制计算机上,但是考虑到物联网领域的不断发展,现在看起来好像任何一个“物”都有可能会受到恶意入侵者的攻击。随着今年黑帽大会的到来,铺天盖地的新闻将会出现在各种媒体渠道当中,但是我们下面给您提供的,将是一些能够让您眼睛一亮的黑客技术。

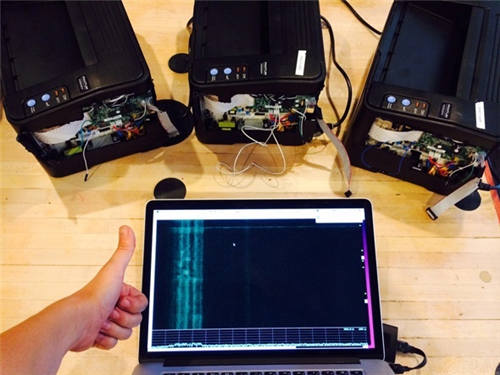

通过安吉星(OnStar)攻击车载系统

专业黑客 Sammy Kamkar 设计了一个尺寸只有平板电脑大小的盒子,可以轻易地进入通用汽车公司的车载系统并取得对汽车的控制。在今年的黑帽子大会中,联网汽车的安全性无疑会成为一个热点问题,在这种背景下,这位来自洛杉矶的创业者发明了一个装置,并给这个装置起了个名字叫做 OwnStar(与通用汽车公司的安吉星谐音)。这个装置能够截获 RemoteLink 移动应用程序与安吉星服务器之间的通讯,并进而发现、解锁、远程启动任何一辆安装了安吉星 RemoteLink 软件的通用汽车公司生产的车辆。

这套系统由一台 Raspberry Pi 微型电脑驱动,使用 ATmega328 与一个 Adafruit FONA 连接在一起实现移动连接。只要在这台 OwnStar 设备的 Wi-Fi 范围之内有任何一部智能手机打开了安吉星 RemoteLink 应用程序,OwnStar 就能够截获这个手机的通讯内容。具体方法是模拟一个无线网络骗过智能手机,使其以后台运行的方式与 OwnStar 连接在一起。随后OwnStar 就可以将特别编写的数据包传递给智能手机,从而获取更多的认证信息,并通过 2G 网络将刚刚破解并已经完全掌握了控制权的车辆的相关信息,包括车辆的位置、配置和型号等内容,告知黑客。

有了用户的登录信息,黑客就可以对这辆车为所欲为了,例如可以进行跟踪、打开车门锁并将车内的东西偷走(当打劫车辆遇上黑客攻击车辆),或者远程让发动机点火等。更为糟糕的是,Kamkar 相信像这样的遥控能力可以让犯罪分子将汽车中的汽油都排干净、让车库中充满一氧化碳有毒气体,或者使用汽车喇叭在街道上制造一些混乱等。黑客还可以获得用户的姓名、电子邮件地址、信用卡的后四位数字以及有效日期等,因为所有这一切都可以从安吉星的账户上获得。

特斯拉 S

金融时报报道,有研究人员宣称他们成功地控制了一辆特斯拉 S 汽车并将其行驶速度降低了下来,这是他们所发现的该款车辆的 6 大缺陷中的一项,黑客可以借助于这些缺陷获得对车辆的完全访问权。

Lookout 公司的首席技术官 Kevin Mahaffey,以及 Cloudflare 公司的首席安全研究员 Marc Rogers,宣称他们之所以决定要黑入一辆特斯拉汽车,是因为特斯拉公司在对软件的了解方面享有极高的声誉,其水平高于大部分的汽车制造商。这两位黑客必须要进入车辆的内部才能够完成他们的任务,这一点就比其他的网络攻击要困难的多。一旦通过以太网电缆建立了连接之后,他们就可以远程对车载系统进行访问了。可以控制的内容包括车载屏幕、速度表、车窗、电子锁、以及点火系统等。

Rogers 对他们的行动描述道:“我们在汽车以每小时5英里的低速行驶时关闭了汽车系统,所有的屏幕都变黑了,音乐也停止了,手刹被拉紧,车辆最终停了下来。”

随后特斯拉公司就发布了一个补丁,堵住了这项漏洞。

电动滑板

在自己的电动滑板去年突然停止工作、无法接受来自遥控器的任何指令之后,Richo Healey 决定对这个故障做更深一步的研究。随后他发现,在他周围的蓝牙信号通讯量相互交叉,干扰了他的遥控器与滑板之间的连接。

认识到这一问题的根结所在之后,Healy 与同样从事研究工作的同事 Mike Ryan 一起,对他自己的电动滑板以及市场上销售的其他种类电动滑板进行了一番检测。其结果就是通过一个漏洞开发出一种他们称之为 FacePlant 的设备,能够让他们完全控制其他人的滑板。

这两个人将 FacePlant 描述为是一个“基本上就是同样的无线电噪音的一个合成版本”,也就是 Healey 在他的墨尔本家乡所遇到的信号交叉噪音。这个漏洞让他们能够完全控制正在大街上或者人行道上滑行的人脚下的滑板,也就是说他们可以轻易地让滑板完全停下或者让其反向运行,从而将滑板上的人掀翻下来。

他们在每一个测试的滑板上都至少发现了一个严重漏洞,所有这些漏洞都表明了一个事实,那就是滑板的制造厂商并没有给遥控器和滑板之间的通讯加密。对滑板展开攻击并进而控制滑板的方法实际上都是完全一样的,但是针对每种滑板的具体方法有所不同。因此,他们目前只完成了针对一种滑板的漏洞攻击,即 Boosted 滑板。

Square 阅读器

三个前波士顿大学的学生发现了 Square 阅读器硬件上的一个漏洞,黑客通过这个漏洞可以在不到10分钟的时间内将阅读器转变为一个信用卡刷卡机。经过改造后的阅读器/POS 机可以通过一款特殊设计的记录软件盗取用户的个人信息。

计算机工程专业的毕业生 Alexandrea Mellen、John Moore 和 Artem Losev 去年在完成网络安全课程的作业时发现了这个漏洞。他们还发现自己可以破解 Square Register 软件,并在随后的某一天进行一些未被授权的交易。

Moore 解释说:“商家可以在POS 机上多刷一次你的卡,你可能会觉得这没有什么大不了的,但是一周之后,在你不注意的时候,我会从你的这张卡里收取20、30、100、200美元的费用,你甚至都不会注意到这样的小额交易。这样一来我就可以额外向你收取很多的费用。”

这三个人认为,目前还没有证据表明有人曾经利用这两个漏洞盗刷过客户的信用卡,但是却警告说,他们的这个发现应该能够为快速发展的移动商务领域敲响警钟。

医疗设备

美国食品药品监督管理局(FDA)和美国国土安全部(DHS)都已经发出通告,要求医院不要使用 Hospira 公司的 Symbiq 输液系统,因为这个系统存在着受到网络攻击的风险。虽然到目前为止尚未发现任何受到攻击的迹象,但是从理论上来说,黑客完全可以通过访问医院的网络来达到篡改医院里的静脉输液泵程序的目的。

FDA 在一份声明中说,“未经授权的人员可以通过这种渠道控制医院的设备,更改输液泵需要注射的药剂量,从而导致过量用药或者用药不足的情况,给病人的治疗造成恶劣影响。”

自此以后 Hospira 已经停止了 Symbiq 输液系统的生产和销售工作,但是原因却与此项漏洞的发现无关。目前 Hospira 正在与客户展开合作,帮助客户过渡到其他的系统上去。但是,在最近发生了一系列的网络安全事件之后,FDA 强烈建议医疗保健机构能够尽快地开始转换到其他输液系统上的工作。

这已经不是第一次医疗设备中发现安全漏洞成为全国关注的焦点了。在2014年,Scott Erven 及其团队发现有一款输液泵可以通过远程操纵来更改注射给病人的药剂数量。比这个事件更为引人注目的是,WIRED 在其一篇文章中宣称,具备蓝牙功能的除颤器可以被黑客攻击后以随机方式电击病人的心脏或者在需要除颤时阻止电击发生;存放血液和药品的冰箱温度可以被重新设置,从而导致药品和血液变质;数码病历可以被未经授权人员更改,造成医生诊断错误、为病人开错药或者进行毫无根据的治疗。

半虚拟卡车

由 Globalstar 公司及其分公司制造的资产跟踪系统最近被发现含有漏洞,能够让劫持者追踪到高价值或者敏感货物的踪迹,然后将货物上安装的用来监控货物位置的追踪设备关闭。完成了这一步骤之后,犯罪分子还可以伪造一个虚假的坐标信号,让其看起来就像是货物正在沿着预先设定的路线行进一样。或者,就像 WIRED 在其报道中所指出的那样,意图制造混乱的黑客可以提供一个假的坐标信号,让正在监督货物运输情况的公司和军事机构认为有人将货物抢走了。

这些发现都是由 Colby Moore 披露出来的,他是网络安全公司 Synack 的一位研究人员。这个被发现具有漏洞的技术不仅用来跟踪货物,而且还用在了进行搜救工作的人员跟踪系统上,以及监测控制和数据采集(SCADA)的环境当中。

正如 Moore 告诉这家杂志的那样,Globalstar 用在其卫星上的 Simplex 数据网络没有给追踪设备、在轨卫星以及地面站之间的通讯加密,也没有要求对通讯进行认证以便让合法的数据才能够被发送出去。因此,黑客完全有能力截获通讯、篡改通讯或者阻碍通讯。

“每台设备都有一个独一无二的识别码印在外壳上。在与卫星进行通讯时该设备同时还需要将自己独有的代码传递出去,这样一来想要针对某一批具体货物下手的黑客就可以截获并篡改通讯内容。设备上的代码常常都是连续的,所以如果一家商业客户或者军事客户有大量设备用来追踪自己的货物,黑客就可以根据与此相似的识别代码找出属于同一家公司或者军事机构的其他设备的识别代码和货物。”

步枪

网络安全研究人员 Runa Sandvik 和 Michael Auger 成功地破解了一对价值13000美元的 TrackingPoint 自动瞄准步枪。这两个人开发出了一套技术,能够让黑客通过步枪的 Wi-Fi 连接和软件上的漏洞对步枪进行网络攻击。据 WIRED 的报道称,这项技术能够改变步枪相关算法中的相关参数,让步枪莫名其妙地打不中目标,或者让步枪的计算机永久性失效,甚至让步枪无法发射子弹。

“这其中最为关键的就是 Wi-Fi,在默认状态下是处于关闭状态的,但是可以被启用,因为只有这样才可以将步枪射击的视频流传递到笔记本电脑或者平板电脑上。当 Wi-Fi 打开后,步枪的网络上有一个默认密码,可以让处于 Wi-Fi 范围内的任何人与步枪连接起来。一旦完成连接,黑客就可以将步枪当做是一台服务器,通过访问应用程序接口将步枪瞄准程序中的关键参数予以更改了。”

此外,研究人员还披露说,黑客对步枪参数完成修改后可以让这种修改长久保持,即使在 Wi-Fi 连接断开后也不会改变。研究人员还告诉 WIRED 说,甚至能够将恶意软件植入到步枪的程序当中,让恶意软件在某个特定的时间或者地点才会发生作用,而对时间和地点的查询则可以通过用户联网的手机完成。

以声波的方式劫持数据

路透社报道称,一个由 Ang Cui 率领的研究团队最近演示了一种能够将计算机、打印机以及成千上万种其他电子设备中的标准设备予以劫持并通过声波将信息传递出去的技术。

这个项目的名称叫做 Funtenna,指的是一种软件有效载荷,其目的在于让其宿主硬件能够像一个简陋的无线发射器一样,使用现有的硬件,而且一般来说都不是专门用于电磁辐射的硬件,向外发射信号。

其具体的工作原理是控制一般用途的输入/输出线路中的尖头叉,并让其按照研究人员选定的频率振动,可以是人类听得见的,也可以是人类无法听得见的频率。振动信号可以通过位于不远距离内的一个调幅无线电天线接受到。

这种新形式的发射天线为我们带来了另外一种潜在的通讯渠道,而且还是很难被侦测到的那种,因为无法记录到以这种方式从设备中发射出去的信息。Cui 告诉路透社的记者说,黑客若想盗取某个电脑中的信息,首先要在靠近目标建筑的范围内设立一个天线以便接受发射出来的声波信号,但同时还要想办法进入目标设备当中,将所需要的数据转换为可通过这种方式传播的数据格式。

智能家居

Cognosec 公司的 Tobias Zillner 和 Sebastian Strobl 在Zigbee 协议中发现了漏洞,而这个协议正在物联网领域被无数的应用程序所采用。这两位研究人员详细地介绍了他们的发现:这个通讯协议依靠一个不安全的关键连接与智能设备进行通讯,这就为黑客打开了一扇大门,让他们可以轻易地篡改通讯内容,并有可能将你的互联家居的控制权掌握在他们的手中。Cognosec 公司披露说,经过测试并已经证明存在漏洞的地方包括灯泡、运动传感器、温度传感器和门锁等。

研究团队在其最近发表的一篇报告中写道:“如果制造商想要让自己的设备能够与其他制造商获得认证的设备相互兼容,就必须要提供协议中规定的标准接口和按照协议规定的具体方式工作。但是,使用默认的连接密钥会给网络密钥的保密性带来极高的风险。由于 ZigBee 的安全性在很大程度上要依赖密钥材料的保密性,也就是加密密钥的安全生成和传输,这种采用默认的简单方式就应该被视为是一个重大的风险。如果黑客能够找到一个设备并使用默认连接密钥加入到网络当中,活动网络密钥就会被盗用,整个网络通讯的机密性就应该被视为已经受到破坏。”

(供图:Samy Kamkar、Tesla、Colby Moore、Square、WIRED、Ang Cui)

点击阅读英文原文