视频

研究人员能够劫持远程医疗机器人,引发远程手术安全问题。

华盛顿大学的研究人员已经发现了外科手术机械臂的一个缺陷,透过这一缺陷,研究人员能够轻易地劫持这些机械臂,这听起来像是出自好莱坞惊悚片的情节。通过一系列网络攻击,专家能够控制Raven II远程机器人,改变机械臂的速度和方向,使机器无法按指示执行程序。

首例成功的远程手术诞生于2001年,当时,一名在纽约的医生为远在3700英里以外的法国病人完成了胆囊手术,自那以后,远程机器人手术开始飞速发展。虽然机器人手术尚未成为行业标准,医疗机器人的销量正以每年20%的速度增长。这意味着,如果不采取适当的安全措施,漏洞一定会对手术造成严重影响。

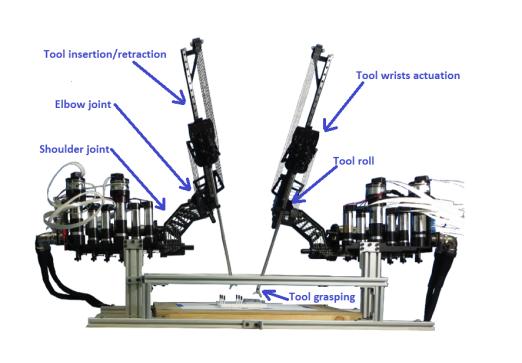

在使用Raven II的情况下,远程操作员通过两条翼状手臂执行其无法亲手完成的复杂程序。虽然这个实验是在受控环境下而非手术台上进行的,但明显采取了更加严格的安全措施。Raven II在单机上运行,使用名为“可互操作的远程手术协议”的标准通信协议实现与控制台的通信。不过,指令不是通过安全的私人信道而是通过公共网络发出的,这就是潜在风险所在之处。为了开展研究,团队进行了各种类型的网络攻击,只为了观察机械臂容易受干扰的程度。网络攻击包括更改操作员发送的指令、修改信号甚至完全控制机器人。研究人员注意到,虽然他们的试验仅针对Raven II,其他使用类似远程操作的外科手术机制也有可能面临风险。根据团队记录,“在劫持攻击中,恶意实体使机器人完全忽略外科医生的本意,转而执行其他一些有潜在危害的动作。可能的攻击包括暂时和永久地控制机器人,根据机器人被劫持后执行的动作,这些攻击可被划分为非常谨慎的或非常明显的。”由于外科手术具有最高精度要求,关键时刻任何一个小差错对病人而言都有可能是致命的。因此,研究人员提出了许多改善远程手术安全性的方法,包括对外科医生传送给机器人的数据进行加密、使软件对错误和数据更改企图更加敏感、术前和术中更好地监测网络状态。研究人员注意到,“使用加密和认证等成熟完善的安全机制可以轻易地阻止其中一些攻击。”人们越来越清楚地认识到,嵌入式系统不安全会影响到每一个人,不安全造成的影响不仅会导致敏感的金融和医疗数据被窃,有时甚至会招致更大的伤害或死亡。这就是加密认证保护显得如此重要的原因。Atmel的常驻安全专家Bill Boldt解释道,“硬件保护一直优于软件保护。这是因为软件总是遭遇漏洞、篡改和恶意程序,这些攻击正一而再、再而三地证明了这一点。”